Immer mehr HLKS-Systeme werden aus der Ferne gewartet – effizient, aber mit Risiken. Wo im Alltag Sicherheitslücken entstehen, warum gerade Routine gefährlich werden kann und wie Betreiber mit modernen Fernzugangslösungen gegensteuern können, erklärt Daniel Berchtold vom Schweizer Anbieter Hooc im Interview.

Redaktionelle Bearbeitung: Phase5

Immer mehr HLKS-Systeme werden aus der Ferne gewartet. Warum ist das aus Ihrer Sicht sinnvoll – und was sollte man dabei nie vergessen?

Die Anforderungen an die Steuerungstechnik, die Vielfalt von Sensoren/Aktoren und die Integration von Schnittstellen in HLKS-Systemen steigen stetig. Waren früher meist einfache Regler im Einsatz, so handelt es sich heute vermehrt um komplexe Systeme, welche gewerkübergreifend steuern, regeln und mit Fremdsystemen kommunizieren.

Während der Inbetriebnahme und Einregulierungsphase als auch bei regelmässigen Softwareunterhaltsarbeiten bringt ein Fernzugang wirtschaftliche Vorteile und ist langfristig von Nutzen. Das Cyberresilienzgesetz (CRA) und Verordnungen wie die NIS2 werden HLKS-Systembetreiber in Zukunft dazu drängen, den Systemintegrator mit der Aufrechterhaltung der Sicherheit (Firmware-Updates und Patch-Management) zu beauftragen.

Wie funktioniert Ihre Lösung ganz grundsätzlich – was macht sie besonders sicher oder benutzerfreundlich?

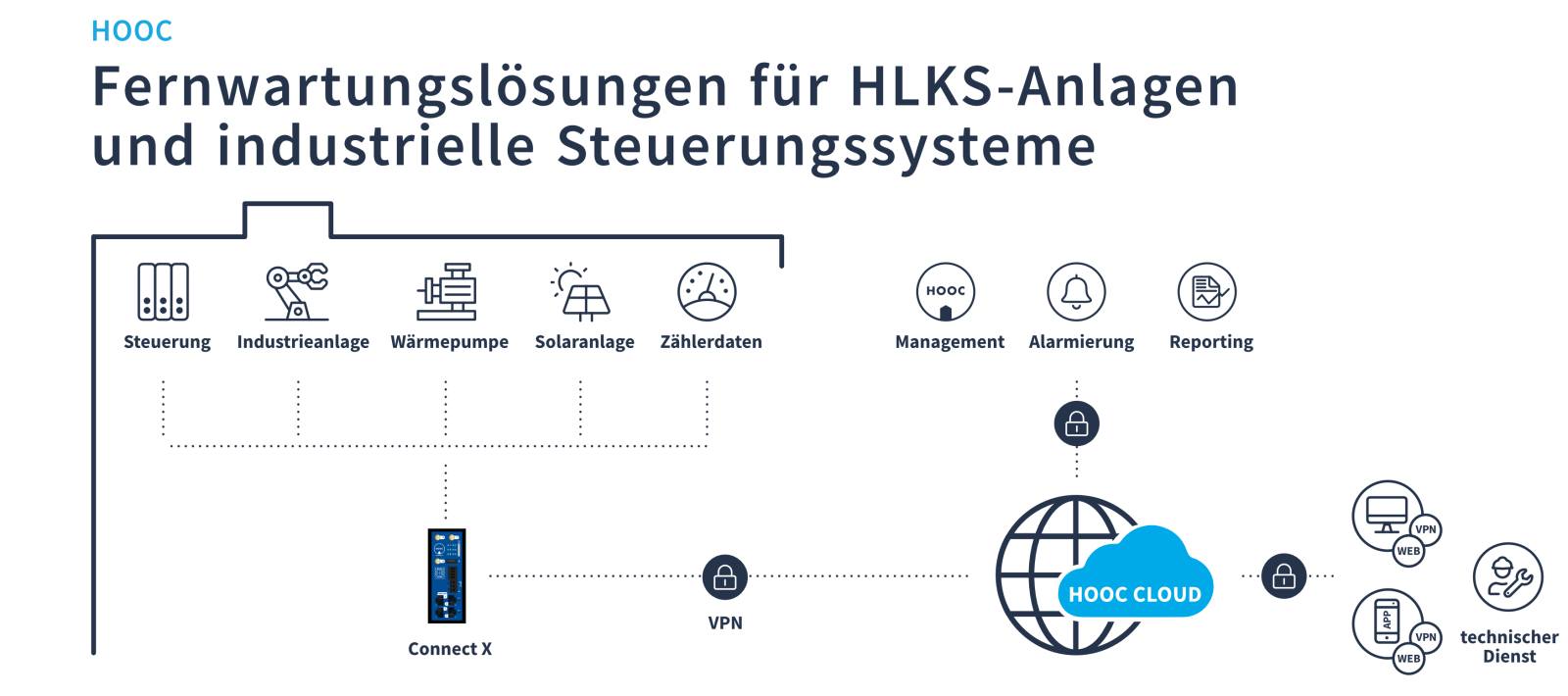

Wir bieten unseren Kunden ein Komplettsystem für das Management, den Betrieb sowie den Unterhalt von Konnektivität und IoT-Applikationen an. Unser System besteht aus Hardware, einer Cloud-Plattform und Client-Applikationen für den sicheren Zugriff via VPN.

Dank der benutzerfreundlichen Management-Plattform können unsere Kunden auch ohne umfassende Vorkenntnisse Anlagen und Benutzer einrichten sowie Zugriffe gezielt delegieren. Im Hintergrund übernehmen wir den Betrieb und Unterhalt des gesamten Ökosystems.

Sicherheit hat bei uns höchste Priorität und wird in allen Belangen berücksichtigt. Wir bieten ein integriertes Update-Management, setzen modernste Technologien ein und folgen dem Prinzip «Security by Design». Darüber hinaus lassen wir unser System regelmässig von unabhängigen Experten prüfen und befinden uns aktuell in der Zertifizierung nach IEC 62443.

Daten direkt auf Protokollebene aus Steuerungen auslesen und weiterverarbeiten

Was unterscheidet Ihre Fernzugangslösung von einem klassischen VPN oder Remote-Desktop-Zugriff?

Die HOOC-Lösung war von Anfang an vor allem auf Systemintegratoren im Bereich der Gebäude- und Industrieautomation ausgerichtet. Neben dem sicheren Zugriff via VPN bieten wir unseren Kunden eine Vielzahl zusätzlicher Funktionen über die HOOC-Cloud.

Dazu gehört unter anderem die Möglichkeit, Daten direkt auf Protokollebene aus Steuerungen auszulesen und weiterzuverarbeiten. Dies ermöglicht zum Beispiel die Datenerfassung (Data Collect), die Weiterverarbeitung der Daten mittels Soft-PLC, einen vollständigen Alarmserver inklusive Client-Applikationen oder den Zugriff auf entfernte Weboberflächen via Secure Proxy.

Ein weiteres Kernelement unserer Lösung ist die Möglichkeit, Anlagen miteinander zu vernetzen – unabhängig von Topologie oder Protokollebene.

Wir verstehen uns als das «Schweizer Taschenmesser» im Bereich des Fernzugriffs.

Welche Fehler erleben Sie am häufigsten, wenn Gebäude aus der Ferne zugänglich gemacht werden?

Erstaunlicherweise werden Port-Weiterleitungen zum Teil immer noch unbedacht eingerichtet. So findet man beispielsweise über Shodan – eine Suchmaschine für das Internet der Dinge – eine Vielzahl an Geräten wie SPS-Steuerungen oder KNX-Installationen, die auf Protokollebene direkt aus dem Internet erreichbar sind. Während beispielsweise der Port 502 der breiten Öffentlichkeit kaum bekannt ist, weiss ein Systemintegrator genau, dass er mit einfachen Mitteln und ohne Authentifizierung dank frei verfügbarer Tools auf Modbus-Ebene Datenpunkte in der Steuerung ändern oder überschreiben kann.

Wie helfen Sie Ihren Kunden dabei, den Überblick zu behalten – also zu wissen, wer wann wie auf welche Systeme zugreift?

Ein integriertes Nutzermanagement stellt dabei einen wichtigen Bestandteil unserer Lösung dar. Dank des zentralisierten Ansatzes können Zugriffe schnell, gezielt und flexibel erteilt oder wieder entzogen werden.

Zudem bieten wir einen Mechanismus, bei dem Zugriffe nur für einen definierten Zeitraum gewährt werden können. Darüber hinaus führen wir detaillierte Zugriffsprotokolle und ermöglichen es, Alarmmeldungen auszulösen, sobald sich ein Benutzer mit einer Anlage verbindet.

So schaffen wir maximale Transparenz und Nachvollziehbarkeit.

«Als Betreiber würde ich auf ein durchdachtes Nutzermanagement bestehen»

Welche Rolle spielt KNX in Ihren Projekten – und wie gut lässt sich das mit Ihrer Lösung kombinieren?

Generell lässt sich sagen, dass unsere Konnektivitätslösung herstellerunabhängig funktioniert. Der VPN-Tunnel überträgt sämtliche Daten auf Basis des IP-Protokolls. Darüber hinaus bieten wir Schnittstellen zu Geräten, welche Protokolle wie Modbus, MQTT oder KNX unterstützen – um die Nutzung unserer Services noch flexibler und breiter einsetzbar zu gestalten.

Viele HLKS-Anlagen sind schon länger in Betrieb. Wie leicht lässt sich Ihre Lösung in solche Bestandsanlagen integrieren?

Dank einer breiten Palette an Gateways mit verschiedenen Anbindungsoptionen wie WAN, LAN, WLAN oder Mobilfunk sowie der Unterstützung gängiger Feldbusprotokolle ist die Anbindung an eine Vielzahl bestehender Systeme problemlos möglich.

Gibt es eine Art Mindestschutz, den aus Ihrer Sicht jedes Gebäude mit Fernzugriff heute haben sollte?

Wie bereits ausgeführt, sind Port-Weiterleitungen aus dem Internet mit grosser Sorgfalt und kritischer Haltung zu betrachten. Verschlüsselte Verbindungen sind heute Stand der Technik (state of the art).

Als Betreiber würde ich zudem auf ein durchdachtes Nutzermanagement bestehen. In diesem Zusammenhang spricht man heute häufig vom «Zero Trust»-Ansatz. Freigaben in OT-Netzwerken sollten meiner Meinung nach nach folgendem Prinzip erfolgen: so viel wie nötig, so wenig wie möglich.

Wie reagieren Betreiber auf das Thema Cybersicherheit – ist das Bewusstsein da oder muss man noch viel Überzeugungsarbeit leisten?

Das ist sehr unterschiedlich. Das Bewusstsein für Sicherheit ist in den letzten Jahren stetig gewachsen, und viele Unternehmen verfügen mittlerweile über Konzepte und Vorgaben im IT-Bereich.

Im Gegensatz dazu stellen sich die Anforderungen im OT-Bereich deutlich komplexer dar. Die Rahmenbedingungen, die von Lieferanten und Systemintegratoren vorgegeben werden, sind oft sehr spezifisch und lassen sich nicht pauschal oder identisch mit jenen der IT umsetzen.

Wohin geht die Reise in den nächsten Jahren – welche Technologien oder Anforderungen kommen Ihrer Meinung nach auf die Branche zu?

Wir beobachten, dass die Anforderungen im Bereich IT/OT-Security weiter verschärft werden. In der EU ist im Dezember 2024 der Cyber Resilience Act (CRA) in Kraft getreten. Hersteller kommunikationsfähiger Hardware sind verpflichtet, die Cybersicherheit ihrer Produkte über den gesamten Lebenszyklus hinweg sicherzustellen.

Auch im Bereich der HLK-Steuerungen wird dies ein regelmässiges Patch- und Updatemanagement erfordern – vergleichbar mit dem, was wir heute aus der IT kennen. Das bedeutet ein Umdenken bei Systemintegratoren, und auch die Hersteller stehen in der Pflicht.

Unsere Lösung unterstützt dieses Prinzip heute schon und kann in naher Zukunft – dank der Einhaltung der Norm IEC 62443 – auch in Umgebungen mit kritischer Infrastruktur eingesetzt und vom Betreiber zertifiziert werden.

Impressum

Autor: Eugen Albisser

Bildquelle: Hooc

Bearbeitung durch: Redaktion Phase 5

Informationen

Weitere Artikel

Veröffentlicht am: