Immer mehr Heizungs-, Lüftungs- und Klimaanlagen lassen sich aus der Ferne warten – ein klarer Fortschritt, sagen Hersteller. Doch ungesicherte Schnittstellen machen Gebäude anfällig für Angriffe.

Autor: Eugen Albisser*

Ein Montagmorgen in einem Bürogebäude irgendwo in der Schweiz. Der Facility-Manager scrollt durch das Logfile der Gebäudeautomation – und bleibt abrupt stehen. Ein Verbindungsversuch aus Osteuropa. Ungewöhnlich. Offiziell hat niemand aus dieser Region Zugriff. Und doch wurde versucht, sich in die zentrale Steuerung einzuloggen, also in jenes System, das die Heizung, Lüftung und Klimatisierung des gesamten Hauses regelt.

Der Vorfall bleibt ohne Folgen. Doch er wirft Fragen auf: Wer hat Zugriff auf die Systeme? Wie werden Wartungsverbindungen abgesichert? Und wie schnell kann aus einem Servicefeature eine potenzielle Schwachstelle werden?

Warum Fernwartung heute unverzichtbar ist

Der Wunsch nach Fernzugriff ist kein Selbstzweck. In der Praxis zählt jeder eingesparte Technikereinsatz. Besonders in weitläufigen Anlagen oder bei dezentralen Installationen spart die Fernwartung Zeit und Kosten und reduziert Ausfallzeiten. Das ist ein wichtiger Faktor, etwa bei raumlufttechnischen Anlagen in Spitälern, Hotels oder Bürokomplexen.

«Wir sehen eine klare Zunahme der Nachfrage», sagt etwa Thomas Canonica, Connectivity Verantwortlicher bei ELCO Schweiz, stellvertretend für viele andere in einem unserer Interviews zum Thema. Dies gilt nicht nur im Neubau, sondern zunehmend auch bei der Nachrüstung bestehender Systeme. Was früher also als Zusatzoption galt, ist heute Standard.

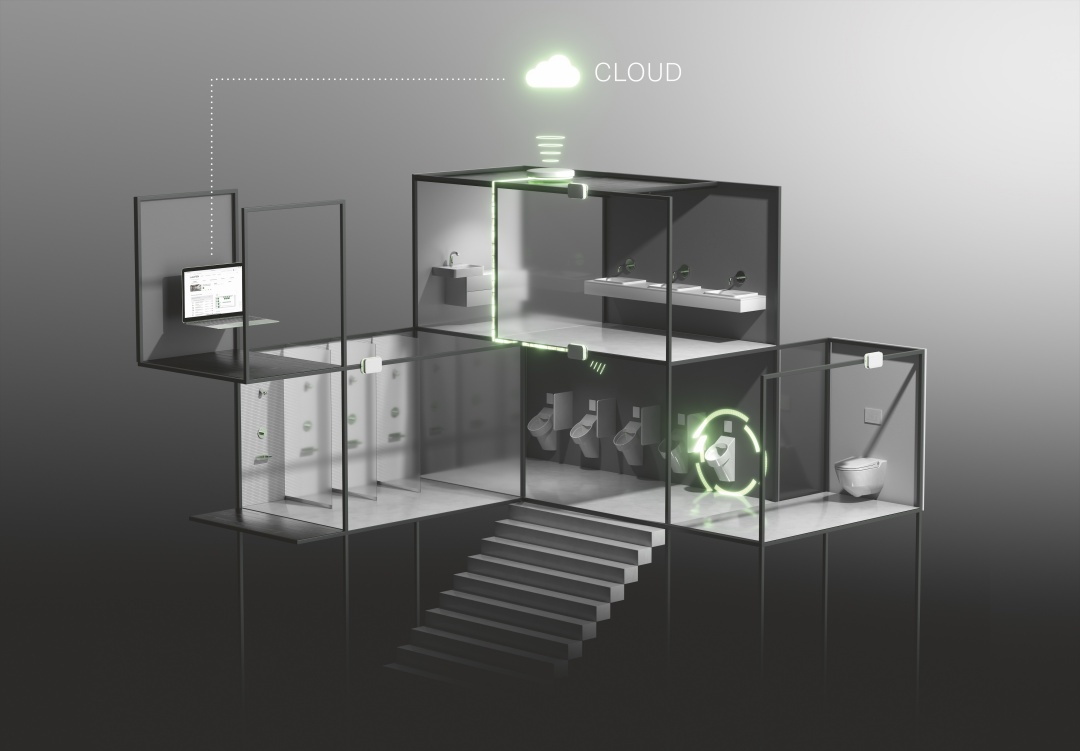

In der Sanitärtechnik wiederum wird der Fernzugriff zu einem neuen Instrument der Qualitätssicherung. Bei der Firma Laufen, einem der führenden Schweizer Hersteller von Sanitärkeramik und vernetzten WC-Systemen, liefert die Plattform «Laufen Smart» beispielsweise eine zentrale Übersicht über Betriebsdaten und Zustände. Auf diese Weise können Störungen früher erkannt und Wartungen gezielter geplant werden.

Der Nutzen ist also greifbar. Doch er hat eine Voraussetzung: Der Zugriff muss kontrolliert, dokumentiert und abgesichert erfolgen. Genau an diesem Punkt beginnen in der Praxis die Probleme.

Wo lauern die Fallstricke?

In der Praxis erfolgt der Fernzugriff häufig über VPN-Tunnel, cloudbasierte Gateways oder direkt integrierte Plattformlösungen der Hersteller. Während die Technik ausgereift ist, sind die dahinterstehenden Prozesse oft erstaunlich unscharf geregelt.

Die Problematik beginnt häufig bei der Zuständigkeit: Wer vergibt Zugriffsrechte, wer entzieht sie wieder, und wer dokumentiert den Zugriff – wenn etwa ein externer Techniker ein Update aufspielt?

Ein häufiger Fehler ist, dass Dienstleister nach Abschluss ihrer Tätigkeit nicht aus dem System entfernt werden – so dass Zugänge unkontrolliert bestehen bleiben.

«Als Betreiber würde ich auf ein durchdachtes Nutzermanagement bestehen. In diesem Zusammenhang spricht man heute häufig vom Zero-Trust-Ansatz. Freigaben in OT-Netzwerken sollten meiner Meinung nach nach folgendem Prinzip erfolgen: so viel wie nötig, so wenig wie möglich», sagt Daniel Berchtold. Er ist der Mitgründer, Sales Manager und GL-Mitglied bei der Firma HOOC aus Visp. Deren Angebot umfasst eine breite Palette von IoT-Gateways und Remote-Management-Lösungen für Fernzugriff, -steuerung und -wartung.

Fehlende Verantwortlichkeiten

Technisch gesehen sind Zugriffslösungen heutzutage relativ einfach, sicher und übersichtlich zu handhaben. «Der Zugriff auf unsere vernetzten Produkte wird durch Multi-Faktor-Authentifizierung (MFA), rollenbasierte Verwaltung und verschlüsselte Authentifizierung geschützt. Jede Interaktion wird in detaillierten Protokolldateien dokumentiert, sodass nur befugte Nutzer Änderungen vornehmen können. Für grössere Einrichtungen bietet Laufen zudem eine zentrale Verwaltungsplattform zur Benutzersteuerung und Dokumentation», erklärt etwa Michael Jehle, Head of Smart & Electronics bei Laufen.

Doch ein Knackpunkt bleibt bestehen: Selbst bei gut gemeinten Sicherheitskonzepten fehlt es oft an Durchsetzung: Der Projektleiter plant ein verschlüsseltes System, doch der Subunternehmer öffnet später einen Zugang – weil es einfacher ist und schon könnte ein Einfallstor entstanden sein.

Olivier Steiger, Professor an der Hochschule Luzern, arbeitet als Experte für Gebäudeautomation und Leiter des Forschungsprojekts ‹Cybersecurity der Gebäudeautomation› an praxisnahen Sicherheitslösungen. In seiner Forschung beobachtet er dieses Muster: «Das wohl kritischste Versäumnis sind fehlende Verantwortlichkeiten. Für jede Anlage müssen die Zuständigkeiten bezüglich der Cybersicherheit zwischen den Verantwortlichen der Bereiche IT und OT (Prozesstechnik), dem Facility Management sowie externen Dienstleistern und Herstellern festgelegt werden.»

Schnittstelle zur Gebäudeleittechnik

Die Schnittstelle zur Gebäudeleittechnik bleibt in vielen Fällen der Engpass. Zwar bieten Standards wie KNX Secure eine durchgängige Lösung – doch ohne entsprechendes Know-how beim Planer und Integrator bleibt das Potenzial oft ungenutzt.

Die Zukunft des Fernzugriffs ist längst angebrochen – sie heisst Predictive Maintenance, digitale Zwillinge und vernetzte Energiesysteme. Doch mit jeder zusätzlichen Vernetzung steigen auch die Anforderungen an Struktur, Transparenz und Sicherheit.

Security by Design

Anbieter wie HOOC integrieren Security by Design systematisch in ihre Produktentwicklung und zertifizieren ihre Komponenten nach IEC 62443. Auch Laufen setzt auf frühzeitige Aufklärung: Bereits in der Planungsphase begleiten sie Projekte beratend, um potenzielle Risiken zu adressieren und mit praxisnahen Schulungen abzufedern.

Andere Hersteller beobachten, dass das Kundeninteresse tendenziell geringer ausfällt, wenn das Thema «Sicherheit» sehr technisch dargestellt wird. Die Idee von Security-by-Design ist aber im Grossen und Ganzen angekommen – aber ihre konsequente Anwendung scheitert manchmal an Ressourcen, Verständnis oder interner Priorisierung.

Für Professor Steiger liegt die Zukunft daher in einem Mentalitätswandel: «Cybersicherheit sollte nicht länger als lästige Pflicht betrachtet werden, sondern als integraler Bestandteil der Betriebssicherheit.» Denn eines ist sicher: Fernzugriff wird bleiben. Die Frage ist nur, ob als Stärke – oder als Schwachstelle.

Integration in bestehende Systeme

Die Fernwartung ist längst nicht mehr nur ein Thema für Neubauten. Auch bei bestehenden HLKS-Anlagen steigt der Bedarf – etwa bei Nachrüstungen in Spitälern, Schulen oder Bürogebäuden. Die technische Integration ist dabei oft weniger das Problem als die organisatorische Umsetzung.

«Dank einer breiten Palette an Gateways und der Unterstützung gängiger Feldbusprotokolle ist die Anbindung an bestehende Systeme problemlos möglich», sagt Daniel Berchtold von HOOC.

Beim Sanitäranbieter Laufen zeigt sich ein ähnliches Bild: Die Smart-Plattform ist modular aufgebaut und lässt sich in bestehende Sanitärsysteme einfügen. «Die Integration in moderne Gebäude verläuft meist reibungslos, besonders wenn bereits Smart-Home- oder Gebäudeautomationssysteme vorhanden sind. Herausforderungen bestehen vor allem bei älteren Sanitäranlagen, die möglicherweise keine digitale Schnittstelle besitzen. Laufen arbeitet mit IoT-Adaptern und Retrofit-Lösungen, um auch bestehende Systeme vernetzbar zu machen», sagt Michael Jehle.

Auch der Anbieter von Heizsystemen und digitalen Lösungen zur Anlagenüberwachung, ELCO, bietet Nachrüstlösungen, etwa für Wärmeerzeuger älterer Generationen. Plug-and-play-Lösungen ermöglichen die nachträgliche Fernwartung, sofern die Netzwerkinfrastruktur mitspielt. «Technisch gestaltet sich die Nachrüstung mit REMOCON NET, einem lokalen Gateway, in der Regel unkompliziert. Kompatible Elco-Heizungen lassen sich unkompliziert in die bestehende Infrastruktur integrieren – Voraussetzung ist ein stabiler WLAN-Empfang im Heizraum. In der Praxis lohnt es sich, den WLAN-Empfang vor der Installation zu prüfen, um einen reibungslosen Ablauf sicherzustellen», so Thomas Canonica.

*Es handelt sich hierbei um eine leicht gekürzte Fassung des Artikels, der in Nr. 04/2025 von Phase5 erschienen ist. Mehr zu den Abos

Im Rahmen unserer Artikelrecherche haben wir mit fünf Experten aus der Industrie und Forschung gesprochen. Die vollständigen Interviews zum Thema «Fernzugriff auf HLKS-Systeme» sind online zu finden unter: https://hi.switchy.io/fkjL

Impressum

Textquelle: Eugen Albisser

Bildquellen: Elcotherm AG, Laufen Schweiz AG, HOOC AG, HSLU)

Bearbeitung durch: Redaktion Phase 5

Informationen

Weitere Artikel

Veröffentlicht am: